Szimmetrikus kulcsú titkosítás — definíció, működés és példák (AES, Blowfish)

Ismerd meg a szimmetrikus kulcsú titkosítást: működés, előnyök és gyakorlati példák (AES, Blowfish) — egyszerű magyarázat és biztonsági tippek.

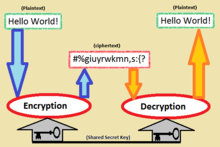

A szimmetrikus kulcsú algoritmusok a kriptográfia egyik alapvető módszerét jelentik. Ennél a megoldásnál a visszafejtéshez és a titkosításhoz használt kulcsok pontosan ugyanazt a közös titkot jelentik. A titok létrehozható véletlenszerűen, egy jelszóból származtatva (például kulcsderivációs függvénnyel), vagy egy titkos kulcscsere-eljárás, például a Diffie-Hellman segítségével.

Mikor és miért használják?

A szimmetrikus kulcsú algoritmusok azért fontosak, mert általában gyorsabbak és kevesebb számítási erőforrást igényelnek, mint a nyilvános kulcsú (aszimmetrikus) algoritmusok. A gyakorlatban gyakran úgy használják őket, hogy először aszimmetrikus módszerekkel biztonságosan megosztják vagy továbbítják a szimmetrikus kulcsot, majd az adat titkosítására maga a szimmetrikus algoritmus szolgál. Így kihasználják az aszimmetrikus kriptográfia biztonságát a kulcscsere során, illetve a szimmetrikus algoritmusok sebességét az adatátvitelnél.

Adatfolyam- vs. blokk-alapú titkosítók

A szimmetrikus kulcsú titkosítók két fő típusba sorolhatók: adatfolyam- és blokk-alapú kódolók. Az adatfolyam-kódolók az üzenetet bit- vagy bájtfolyamként, elemről elemre titkosítják; jók valós idejű adatszolgáltatásokhoz. A blokkos kódolók meghatározott méretű blokkokat vesznek (régebben jellemzően 64 bitet), és egy blokkot egységként kezelnek. A modern titkosítók, például az Advanced Encryption Standard (AES), 128 bites blokkokat használnak.

Működési módok (mode of operation)

A blokk-kódolók önmagukban csak blokkokon végzik el az átalakítást; a gyakorlatban különböző működési módokat (például ECB, CBC, CTR, GCM) alkalmaznak, amelyek meghatározzák, hogyan kapcsolódnak egymáshoz a blokkok és hogyan használják az inicializáló vektort (IV) vagy számlálót. Néhány fontos szempont:

- ECB (Electronic Codebook): egyszerű, de nem biztonságos nagyobb adatoknál, mert az egyforma bemenetek egyforma kimenetet adnak.

- CBC (Cipher Block Chaining): biztonságosabb az ECB-nél, de az IV-nek véletlenszerűnek kell lennie és nem szabad újra felhasználni.

- CTR (Counter): párhuzamosítható és rugalmas, de a számlálót (vagy IV-et) tilos újrahasználni ugyanazzal a kulccsal.

- GCM (Galois/Counter Mode): egy AEAD (Authenticated Encryption with Associated Data) mód, amely egyszerre biztosít titkosságot és integritást. Ajánlott modern protokollokban.

Példák és jellemzők

A népszerű szimmetrikus titkosítók közé tartoznak például a Twofish, a Serpent, az AES (más néven Rijndael), a Blowfish, a CAST5, az RC4, a TDES és az IDEA. Néhány rövid ismertetés:

- AES — modern, széles körben elfogadott szabvány. Támogatott kulcsméretek: 128, 192 és 256 bit; blokkméret: 128 bit. Gyakran használják AES-GCM vagy AES-CTR+MAC módokkal.

- Blowfish — 64 bites blokk, rugalmas kulcshossz (1–448 bit). Könnyű és gyors, de a 64 bites blokk miatt nagyobb adatforgalomnál már nem ideális (helyette a Twofish vagy AES ajánlott).

- Twofish, Serpent — versenytársak az AES korai kiválasztása során; erős konstrukciók, jó alternatívák bizonyos alkalmazásokhoz.

- RC4 — régi adatfolyam-kódoló; napjainkban súlyos sebezhetőségek miatt már nem ajánlott új rendszerekben.

- TDES (3DES) — régebbi blokk-kódoló, amely háromszoros DES alkalmazásával növeli a biztonságot; azonban lassú és kisebb biztonsági előnye van az AES-hez képest, ezért fokozatosan kivonják a használatból.

Biztonsági kérdések és kriptoanalízis

A történelem során több kriptoanalízis módszer használta ki a titkosítók belső szerkezetének gyengeségeit. Néhány fontos támadástípus:

- Ismert tiszta szövegű támadás (known-plaintext attack) — a támadó rendelkezik néhány pár titkosított és tiszta szöveg kombinációval.

- Választott tiszta szövegű támadás (chosen-plaintext attack) — a támadó kiválaszthat bizonyos eredeti üzeneteket, és megkapja azok kimenetét.

- Differenciális kriptoanalízis — blokkológiai eljárások gyenge pontjaira épít, többnyire blokktitkosítók elleni komplex támadás.

- Lineáris kriptoanalízis — statisztikai módszer, amely lineáris közelítéseket keres a titkosító belső függvényeiben.

Ezek miatt fontos a korszerű konstrukciók, elég nagy kulcsméret választása és a megfelelő üzemmódok alkalmazása. Egyes korábban népszerű algoritmusok (például RC4, 64 bites blokkos algoritmusok nagy adatmennyiségnél, vagy gyenge kulcskezelés) mára elavultnak számítanak.

Integritás, hitelesség és AEAD

Fontos megjegyezni, hogy a titkosság önmagában nem biztosítja az adatok sértetlenségét vagy eredetiségét. Gyakori gyakorlat:

- külön MAC (Message Authentication Code), például HMAC alkalmazása a titkosított adaton, vagy

- AEAD módok (például AES-GCM vagy AES-CCM) használata, amelyek egyszerre adnak titkosságot és hitelességet.

Gyakorlati használat és kulcskezelés

A szimmetrikus titkosítás biztonsága nagyban függ a kulcs biztonságos kezelésétől:

- kulcsok létrehozása megbízható, kriptográfiailag biztonságos véletlenszám-generátorból (CSPRNG),

- kulcsok védelme tárhelyen (hardveres modulok, kulcstárak),

- kulcsok élettartamának és visszavonásának kezelése,

- IV-ek és számlálók helyes kezelése (például ne használjuk újra ugyanazt az IV-et ugyanazzal a kulccsal olyan módokban, ahol ez tilos),

- hibrid titkosítás: az aszimmetrikus kriptográfiát kulcsmegosztásra használják, a tényleges adatátvitelhez pedig szimmetrikus algoritmusokat alkalmaznak.

Összefoglalás és ajánlások

A szimmetrikus kulcsú titkosítás gyors, hatékony és széles körben használt módszer az adatok védelmére. A modern gyakorlat a következőket javasolja:

- válassz jól vizsgált, korszerű algoritmusokat (például AES),

- használj AEAD módokat (pl. AES-GCM) az integritás és a titkosság együttes biztosítására,

- kerüld az elavult algoritmusokat és üzemmódokat (pl. RC4, ECB, 64 bites blokkal nagy adatmennyiségnél),

- biztosítsd a kulcsok és IV-ek helyes keletkeztetését, tárolását és élettartam-kezelését.

A szimmetrikus titkosítás tehát a modern kriptográfia kulcsfontosságú része: ha helyesen alkalmazzák — megfelelő algoritmus, üzemmód és kulcskezelés mellett — hatékony és biztonságos védelmet nyújt az adatok számára.

A szimmetrikus kulcsú algoritmusban a titkosításhoz használt kulcs megegyezik a visszafejtéshez használt kulccsal. Ezért titokban kell tartani.

Szimmetrikus vs. aszimmetrikus algoritmusok

A szimmetrikus algoritmusokkal ellentétben az aszimmetrikus kulcsú algoritmusok más kulcsot használnak a titkosításhoz, mint a visszafejtéshez. Ez azt jelenti, hogy egy aszimmetrikus algoritmus titkosítási kulcsát ismerő felhasználó titkosíthatja az üzeneteket, de nem tudja kiszámítani a visszafejtési kulcsot, és nem tudja visszafejteni az ezzel a kulccsal titkosított üzeneteket. A két algoritmustípus rövid összehasonlítása az alábbiakban olvasható:

Sebesség

A szimmetrikus kulcsú algoritmusok általában sokkal kevésbé számításigényesek, mint az aszimmetrikus kulcsú algoritmusok. A gyakorlatban az aszimmetrikus kulcsú algoritmusok jellemzően több százszor vagy ezerszer lassabbak, mint a szimmetrikus kulcsú algoritmusok.

Kulcskezelés

A szimmetrikus kulcsú algoritmusok egyik hátránya, hogy szükség van egy megosztott titkos kulcsra, amelyből mindkét félnek mindkét oldalon ugyanazzal a másolattal kell rendelkeznie. Ahhoz, hogy egy n fős csoportban mindenki között biztonságos kommunikációt lehessen biztosítani, összesen n(n - 1)/2 kulcsra van szükség, ami a lehetséges kommunikációs csatornák teljes száma. A kriptográfiai támadók által történő esetleges felfedezés hatásának korlátozása érdekében a kulcsokat rendszeresen cserélni kell, és a terjesztés és a használat során biztonságban kell tartani. A kulcsok kiválasztásának, elosztásának és tárolásának folyamatát kulcskezelésnek nevezzük, és nehéz megbízhatóan és biztonságosan megvalósítani.

Hibrid kriptorendszer

A modern kriptorendszerekben aszimmetrikus (nyilvános kulcsú) és szimmetrikus algoritmusokat egyaránt használnak, hogy kihasználják mindkettő előnyeit. Az aszimmetrikus algoritmusokat a szimmetrikus kulcsok szétosztására használják a munkamenet kezdetén. Amint a szimmetrikus kulcsot a munkamenet minden résztvevője ismeri, az ezt a kulcsot használó gyorsabb szimmetrikus kulcsú algoritmusok használhatók a munkamenet hátralévő részének titkosítására. Ez leegyszerűsíti a kulcselosztási problémát, mivel az aszimmetrikus kulcsokat csak hitelesen kell szétosztani, míg a szimmetrikus kulcsokat hitelesen és bizalmasan kell szétosztani.

Az ilyen hibrid megközelítést alkalmazó rendszerek közé tartozik az SSL, a PGP és a GPG stb.

Kapcsolódó oldalak

- Aszimmetrikus kulcsú algoritmusok

Kérdések és válaszok

K: Mi az a szimmetrikus kulcsú algoritmus?

V: A szimmetrikus kulcsú algoritmus a kriptográfiában olyan módszer, ahol a visszafejtéshez és a titkosításhoz használt kulcsok pontosan ugyanaz a közös titok.

K: Hogyan lehet a titkot generálni?

V: A titok generálható véletlenszerűen, vagy egy jelszóból, vagy egy titkos kulcscsere-eljárással, például Diffie-Hellman eljárással.

K: Miért fontosak a szimmetrikus kulcsú algoritmusok?

V: A szimmetrikus kulcsú algoritmusok azért nagyon fontosak, mert gyorsabbak a számítógépeken, mint a nyilvános kulcsú algoritmusok.

K: Mi a nyilvános kulcsú kriptográfia (aszimmetrikus kulcsú kriptográfia)?

V: A nyilvános kulcsú kriptográfiában (aszimmetrikus kulcsú kriptográfia) a titkosításhoz szükséges kulcsot gond nélkül oda lehet adni a nyilvánosságnak, és mindenki küldhet titkos üzeneteket. A titkosításhoz használt kulcs azért "nyílt", mert a gyakorlatban nem lehet vele megszerezni a dekódoláshoz használt kulcsot.

K: Milyen kétféle szimmetrikus titkosítótípus létezik?

V: A szimmetrikus cifrák két fajtája a folyam- és a blokkchiffrák. Az adatfolyam-kriptorok bitfolyamként, egyenként titkosítják az üzenetet, míg a blokk-kriptorok bitekből álló blokkokat vesznek, azokat egyetlen egységként titkosítják, és néha később a választ is felhasználják.

K: Milyen méretű blokkokat használnak a modern titkosítók?

V: A modern titkosítók, például az Advanced Encryption Standard 128 bites blokkokat használnak.

K: Milyen típusú támadásokat használtak a történelem során a szimmetria kihasználására?

V: A történelem során egyes kriptoanalízis módszerek kihasználták a szimmetriát, így a szimmetrikus rendszerek kevésbé voltak biztonságosak. Néhány alkalmazott támadás közé tartoznak az ismert nyílt szövegű támadások, a választott nyílt szövegű támadások, a differenciális kriptoanalízis és a lineáris kriptoanalízis.

Keres